Den BitLocker Maßnahmenkatalog veröffentlichte Microsoft am 6. September 2018 in Englisch unter https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bitlocker-countermeasures . Dies ist eine möglichst direkte deutsche Übersetzung mit erweiterten Sicherheitseinschätzungen von Experten und Empfehlungen für den europäischen Markt.

CPSD Zusammenfassung BitLocker Maßnahmenkatalog

Der BitLocker Maßnahmenkatalog von Microsoft erklärt die Schutzziele von BitLocker und gibt klare Handlungsempfehlungen für die Konfiguration von BitLocker die durch neue Angriffsmethoden entstanden sind.

Gleichzeitig zeigt der Maßnahmenkatalog mögliche Angriffsszenarien und empfehlt wie man sich von unterschiedlichen Angreifern schützen kann.

Die wesentlichen Inhalte zusammengefasst:

- BitLocker schützt Clients durch Verschlüsselung, dies erfordert jedoch, dass der Boot-Prozess vor Manipulation geschützt wird.

- Spezialisierte Angreifer können ein BitLocker System ohne Pre-Boot-Authentisierung mit diversen Methoden angreifen, darunter Cold-Boot-Attacken auf den Hauptspeicherinhalt, DMA-Angriffe über externe Ports, Manipulation der Systemstartdateien.

- Microsoft empfiehlt für mobile Endgeräte:

a. Den Einsatz einer Pre-Boot-Authentisierung.

b. Das Deaktivieren des Standby/Energiesparmodus

Einschätzung der Security Experten von CPSD

Microsoft ändert aufgrund der neuen BitLocker Hacking Medienberichte unter anderem von der Süddeutsche Zeitung vom 13. September 2017 unter dem Titel „Laptop-Diebe können Verschlüsselung von Festplatten umgehen“ die Sicherheitsempfehlungen für die BitLocker Verschlüsselung.

In der Veröffentlichung wird behauptet:

„Fünf Minuten dauert es, bis Olle Segerdahl einen der wichtigsten Schutzmechanismen in fast allen modernen Macs und Windows-PCs ausgehebelt hat. Der IT-Sicherheitsforscher der Firma F‑Secure hat einen Weg gefunden, Daten aus der Festplatte auszulesen, auch wenn diese verschlüsselt ist.“

In dem folgenden Video zeigt der Autor den erfolgreichen Angriff auf ein BitLocker verschlüsseltes System:

Video — The Chilling Reality of Cold Boot Attacks

Die vorgestellte Methode ist nur ein weiterer Angriff, neben zahlreichen vergleichbaren Schwachstellen in der Vergangenheit, der Passworte oder Schlüssel aus dem Speicher eines laufenden Systems extrahiert. Dieses Auslesen des BitLocker Schlüssels ist in den vergangenen Schwachstellen über DMA-Ports, Cold-Boot Attacken auf den Hauptspeicher, während dem Microsoft-Update, durch Zugriff auf Memory-Dumps oder durch forensische Tools im laufenden System möglich gewesen.

Microsoft hat versucht jede der oben angeführten Schwachstellen über das Betriebssystem oder eine Absicherung des Boot-Vorganges zu schließen.

Nun ändert Microsoft die Sicherheitsempfehlungen für BitLocker und empfiehlt bei Geräten mit der Gefahr des Verlustes (Angreifer mit langfristigem physischem Zugriff) den Einsatz einer Pre-Boot Authentisierung. Der Gefahr eines Verlustes ist speziell bei mobilen Geräten wie Notebooks und Tablets hoch.

Durch die Veröffentlichung durch Microsoft ändert sich der Stand der Technik bei der BitLocker Verschlüsselung. Für Geräte, die einem Angreifer mit Fachwissen und langfristigem physischem Zugriff im die Hände fallen können (Anmerkung: primär mobile Endgeräte), gilt der verpflichtende Einsatz einer Pre-Boot Authentisierung, wobei Microsoft selbst nur TPM mit PIN oder TPM mit Startschlüssel (oder Kombination aus beiden) unterstützt. Wichtig beim Stand der Technik ist, dass der BitLocker Schlüssel aufgrund zahlreicher Angriffsmöglichkeiten nicht automatisch in den Hauptspeicher geladen wird, sondern erst nach einer kryptographischen Benutzeridentifizierung geladen wird.

Empfehlungen für den europäischen Einsatz von BitLocker

Microsoft empfiehlt bei Geräten mit dem Risiko eines dauerhaften Verlustes, im Allgemeinen sind das mobile Endgeräte wie Notebooks oder Tablets, den Einsatz von TPM mit PIN. Dieses Modus ist für Unternehmen aus folgenden technischen und organisatorischen Gründen erschwert möglich:

- Kostenintensives operatives Management der TPM PIN und des BitLocker Wiederstellungsschlüssels

- Mangelnde Tastatur Unterstützung der TPM PIN auf Geräten ohne Tastatur (z.B. Tablets, oder sogar dem Microsoft Surface) oder bei internationalem Tastaturlayout

- Probleme bei der automatisierten Softwareverteilung mit Wake-on-LAN oder Wake-on-WLAN Methoden durch mangelhafte Network Unlock Funktion, da kein 802.1x und WLAN durch Network Unlock unterstützt wird

- Schlechte Benutzerakzeptanz für ein weiteres Passwort (die TPM PIN) vor der Windows-Anmeldung, da nach der Pre-Boot Anmeldung keine Single Sign-on (SSO) Funktion für das Windows Betriebssystem implementiert wurde

Alternativen für kleine Unternehmen:

- Kleine Unternehmen können statt der gut zu planenden TPM plus PIN Pre-Boot Authentisierung mit BitLocker beispielsweise die Verschlüsselungslösung A‑Trust CryptoPro Secure Drive einsetzen. Die Lösung bietet eine Verschlüsselung mit integrierter Zwei-Faktoren Authentisierung und einer Wiederherstellungsmethode über die Handy-Signatur.

Alternativen für mittlere und große Unternehmen:

- Mittlere und große Unternehmen bietet die Lösung CryptoPro Secure Disk for BitLocker ein Security und Management Add-on für den BitLocker an, der eine sichere Pre-Boot Authentisierung bietet, jedoch ohne die Nachteile der TPM Nutzung mit PIN. Der BitLocker Verschlüsselungsschlüssel bleibt kryptographisch in der Pre-Boot Authentisierung geschützt, bis eine Passwort-basierte Benutzeridentifizierung oder Zwei-Faktoren Authentisierung erfolgt.

Anfragen zum Thema BitLocker Sicherheit richten Sie an:

Mag Rainer Altmüller

Geschäftsführer CPSD, Linz

rainer.altmueller [AT] cpsd.at

oder

Ing. Andreas Schuster

Leiter CPSD Niederlassung Wien

andreas.schuster [AT ] cpsd.at

oder über unser Kontaktformular

BitLocker Maßnahmenkatalog

In diesem Artikel

Gilt für

- Windows 10

Windows nutzt Technologien wie Trusted Platform Module (TPM), Secure Boot und Measured Boot, um den BitLocker Verschlüsselungsschlüssel vor Angriffen zu schützen. BitLocker ist Teil eines strategischen Ansatzes Daten gegen Offline Angriffe durch Verschlüsselungstechnologie zu schützen. Daten auf einem verlorenen oder gestohlenen Computer sind angreifbar. Zum Beispiel, durch unautorisierten Zugriff, entweder durch das Starten einer Hacker-Software oder durch den Transfer der Computer Festplatte auf einen anderen Computer.

BitLocker entschärft diesen unautorisierten Datenzugriff auf verlorenen oder gestohlenen Computern, bevor das autorisierte Betriebssystem gestartet wird, durch:

- Verschlüsselung von Speicherlaufwerken auf Ihrem Computer. Zum Beispiel können Sie BitLocker auf Ihrem Betriebssystem-Speicherlaufwerk einschalten, oder dies für ein eingebautes Laufwerk oder einen Wechseldatenträger (wie ein USB-Stick, SD Karte, etc.) tun. Das Aktivieren von BitLocker auf dem Betriebssystem-Speicherlaufwerk verschlüsselt alle Systemdateien auf dem Laufwerk, inklusive der Auslagerungsdatei und Ruhezustandsdatei. Die einzige Ausnahme ist die System-Partition, die den Windows Boot Manager beinhaltet, der minimale zusätzliche Sicherheit erfordert, um die Betriebssystem-Partition zu entschlüsseln, nachdem der Schlüssel entsperrt wurde.

- Sicherstellung der Integrität von frühen Boot-Komponenten und Boot-Konfigurationsdaten. Auf Geräten, die über einen TPM-Chip Version 1.2 oder höher verfügen, nutzt BitLocker die erweiterten Sicherheitsfähigkeiten des TPM, um Daten nur bereitzustellen, wenn das Computer BIOS und die dazugehörigen Konfiguration, die originale Boot-Reihenfolge, die Boot-Komponenten, sowie die BCD Konfiguration unverändert aussehen und die verschlüsselte Platte sich im Originalcomputer befindet. Bei Systemen die für den TPM-Schutz das Register PCR[7] nutzen, werden die BCD Einstellungsänderungen als “Sicher” eingestuft, um die Benutzerfreundlichkeit zu erhöhen.

Der nächste Absatz bietet mehr Details wie Windows vor verschiedenen Angriffen auf den BitLocker Verschlüsselungsschlüssel unter Windows 10, Windows 8.1 und Windows 8 schützt.

Mehr Informationen darüber, wie man die beste generelle Sicherheitskonfiguration für Geräte mit Windows 10 Version 1803 aktiviert, lesen Sie Standards für ein hochsicheres Windows 10 Gerät.

Schutz vor dem Systemstart

Bevor Windows startet, müssen Sie auf die Sicherheitsfunktionen vertrauen, die Teile der Gerätehardware und Firmware sind, dies inkludiert TPM und Secure Boot. Glücklicherweise verfügen viele moderne Computer über TPM und Secure Boot.

Trusted Platform Module

Ein TPM ist ein Microchip, der für einfache sicherheitsrelevante Funktionen entwickelt wurde, primär werden Verschlüsselungsschlüssel mit einbezogen. Auf einigen Plattformen kann TPM alternativ als Teil der Sicherheitsfirmware implementiert werden. BitLocker bindet Verschlüsselungsschlüssel mit dem TPM, um sicherzustellen, dass ein Computer im ausgeschalteten Zustand nicht manipuliert wurde. Für mehr Informationen über TPM lesen Sie Trusted Platform Module.

UEFI und Secure Boot

Unified Extensible Firmware Interface (UEFI) ist eine programmierbare Boot-Umgebung die Geräte initialisiert und den Betriebssystem Bootloader startet.

Die UEFI Spezifikationen definieren einen Firmware-Ausführ-Authentisierungs-Prozess namens Secure Boot. Secure Boot verhindert bei nicht vertrauenswürdiger Firmware und Boot-Loader (signiert oder unsigniert) den Systemstart.

Als Voreinstellung bietet BitLocker einen Integritätsschutz für Secure Boot durch Nutzung des TPM PCR[7] Messwertes. Eine unautorisierte EFI Firmware, eine EFI Boot-Applikation, oder ein Boot-Loader kann nicht starten und sich den BitLocker Schlüssel aneignen.

BitLocker und Reset Angriffe

Um vor bösartigen Reset-Attacken zu schützen, nutzt BitLocker die TCG Reset Attack Mitigation, auch bekannt als MOR Bit (Memory Overwrite Request), bevor der Schlüssel in den Speicher extrahiert wird.

Hinweis: Dies schützt nicht gegen physische Angriffe, bei dem ein Angreifer das Gerätegehäuse öffnen und die Hardware angreift.

Sicherheits-Richtlinien

Der nächste Absatz behandelt Pre-Boot-Authentisierung und DMA Richtlinien, die zusätzlichen Schutz für BitLocker bieten können.

Pre-Boot-Authentisierung

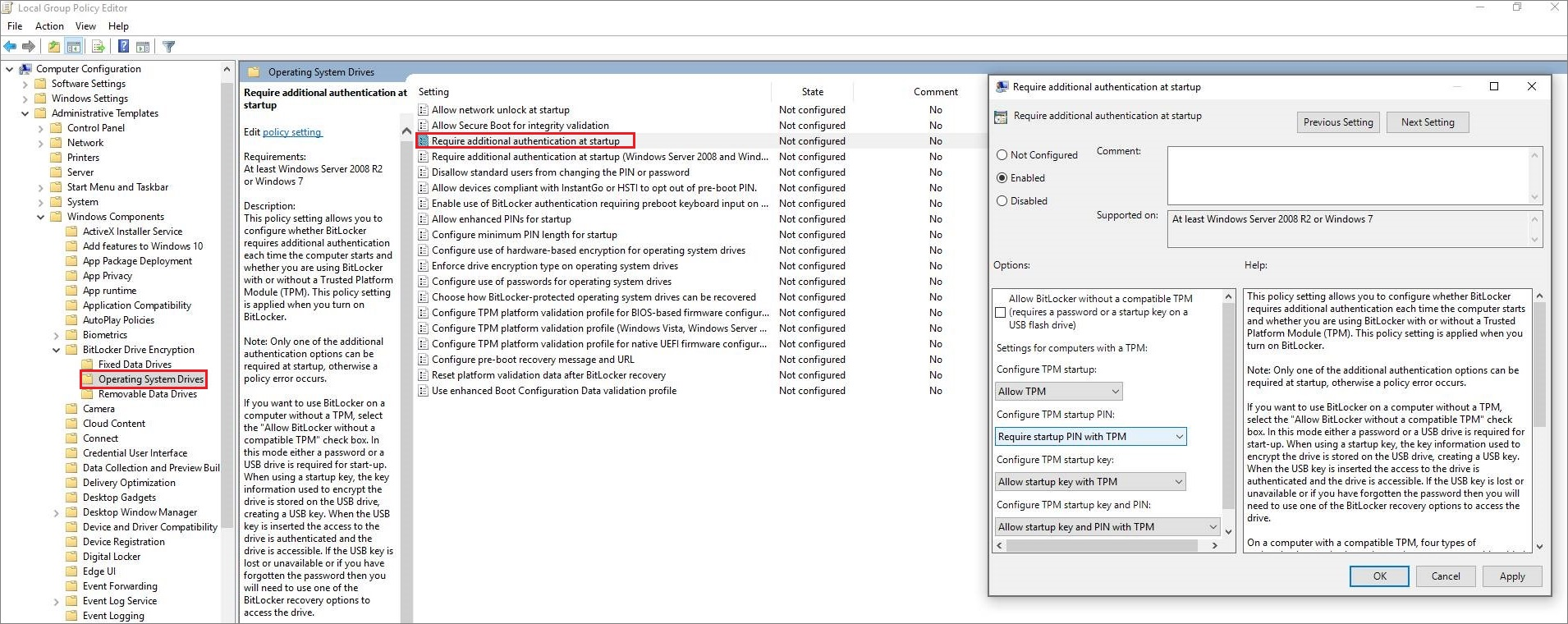

Pre-Boot-Authentisierung mit BitLocker ist eine Richtlinien-Einstellung die eine Nutzung entweder von Benutzerinput wie einer PIN, oder einen Start-Schlüssel, oder beides für die Authentisierung erfordern, bevor Inhalte des Systemlaufwerkes verfügbar gemacht werden. Die Gruppenrichtlinien-Einstellung lautet Zusätzliche Authentisierung beim Start anfordern und die zugehörige Einstellung in der BitLocker CSP ist SystemDrivesRequireStartupAuthentication.

Erst nach der Pre-Boot-Authentisierung benutzt und speichert BitLocker den Verschlüsselungsschlüssel im Speicher. Wenn Windows den Verschlüsselungsschlüssel nicht benutzen kann, kann das Gerät keine Dateien auf dem Systemlaufwerk lesen oder schreiben. Die einzige Option die Pre-Boot-Authentisierung zu umgehen ist die Eingabe des Wiederherstellungsschlüssels.

Pre-Boot-Authentisierung wurde entwickelt, um zu verhindern, dass der Verschlüsselungsschlüssel ohne zuverlässige Benutzereingabe wie eine PIN oder einem Start-Schlüssel in den Systemspeicher geladen wird. Dies hilft, die Gefahr von Angriffen über DMA oder Speicherwiederherstellung zu minimieren.

Auf Computern mit einem kompatiblen TPM, können BitLocker geschützte Systemlaufwerke mit vier Methoden entsperrt werden.

- Nur-TPM. Die Nur-TPM Validierung erfordert keine Interaktion mit dem Benutzer, um das Laufwerk zu entsperren und Zugriff zu erlauben. Sobald die TPM Validierung erfolgreich ist, erfolgt eine normale Benutzeranmeldung wie beim Standard Login. Wenn der TPM fehlt oder modifiziert wird oder wenn BitLocker eine Änderung im BIOS oder UEFI Code oder der Konfiguration, kritischen Betriebssystem Startdateien, oder der Boot-Konfiguration feststellt, dann läuft BitLocker in den Wiederherstellungsmodus und der Benutzer muss das Wiederherstellungspasswort eingeben, um wieder auf seine Daten zugreifen zu können. Diese Option hat eine höhere Benutzerfreundlichkeit bei der Anmeldung, ist aber weniger sicher als andere Methoden die einen zusätzlichen Authentisierungsfaktor erfordern.

- TPM mit Start-Schlüssel. Zusätzlich zu dem Schutz der Nur-TPM bietet, wird ein Teil des Verschlüsselungs-Schlüssels auf einem USB-Stick gespeichert, bezeichnet als Start-Schlüssel. Ohne dem Start-Schlüssel kann auf Daten eines verschlüsselten Laufwerks nicht zugegriffen werden.

- TPM mit PIN. Zusätzlich zu dem Schutz, der durch TPM geboten wird, erfordert BitLocker die Eingabe eines PINs. Daten auf dem verschlüsselten Laufwerk können ohne die Eingabe des PIN nicht genutzt werden. Der TPM hat auch einen Schutz vor übermäßiger Nutzung (Anti-Hammering) die entwickelt wurde, um Brute-Force-Angriffe zu verhindern, die versuchen die PIN zu ermitteln.

- TPM mit Start-Schlüssel und PIN. Zusätzlich zu dem Basis-Komponenten Schutz, den die Nur-TPM Methode bietet, wird ein Teil des Verschlüsselungs-Schlüssels auf einem USB-Stick gespeichert und zusätzlich ist eine PIN für die Benutzeridentifizierung am TPM erforderlich. Diese Konfiguration bietet Multi-Faktor Authentisierung, falls der USB-Schlüssel verloren oder gestohlen wird, kann dieser nicht für den Zugriff auf das Laufwerk benutzt werden, da die korrekte PIN ebenfalls erforderlich ist.

In dem folgenden Gruppen-Richtlinien Beispiel ist TPM + PIN für das Entsperren des Systemlaufwerkes erforderlich:

BitLocker Gruppenrichtlinie TPM+PIN

Pre-Boot Authentisierung mit einer PIN kann die Angriffsvektoren für Geräte, die ein bootbares eDrive nutzen, reduzieren, da ein ungeschützter eDrive Bus einem Angreifer ermöglichen kann den BitLocker Verschlüsselungs-Schlüssel während dem Systemstart abzugreifen. Pre-Boot Authentisierung mit einer PIN kann auch das Risiko einer DMA Port Attacke reduzieren, die während der Zeit, zwischen der BitLocker Entsperrung des Laufwerks und dem Windows Boot bis zu dem Punkt an dem Port-spezifische Richtlinien konfiguriert werden, möglich sind.

Demgegenüber kann die Eingabe einer Pre-Boot Authentisierung unbequem für Benutzer sein. Zusätzlich wird der Zugriff auf Ihre Daten verhindert, sollten Benutzer Ihre PIN oder Ihren Start-Schlüssel verlieren und müssen das Support Team des Unternehmens kontaktieren, um einen Wiederherstellungsschlüssel zu erhalten. Eine Pre-Boot Authentisierung kann auch die unbeaufsichtigten Updates und remote verwaltete Server schwieriger machen, da eine PIN eingegeben werden muss, sobald ein Computer neu gestartet wird oder nach dem Ruhezustand fortsetzt.

Um diese Themen zu adressieren, können Sie BitLocker Network Unlock einsetzen. Network Unlock erlaubt es Systemen, innerhalb der physikalischen Sicherheitszone des Unternehmens, sofern deren Hardware-Anforderungen erfüllt sind und bei denen BitLocker mit TPM+PIN aktiviert sind, Windows ohne Intervention des Benutzers zu booten. Es erfordert direkte Ethernet Verbindung zu einem Windows Deployment Services (WDS) Server.

Schutz für Thunderbold und andere DMA Ports

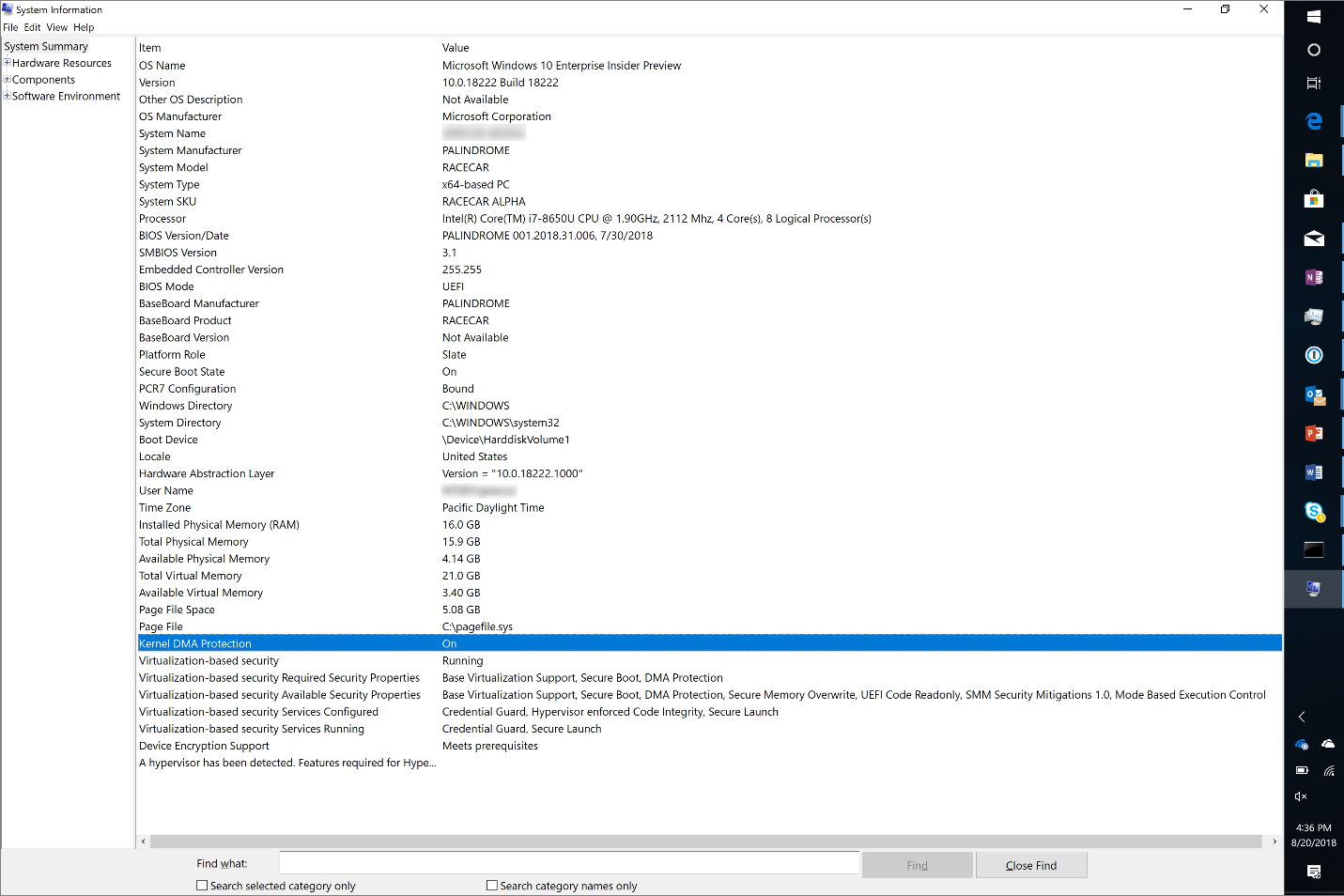

Es gibt einige wenige verschiedene Optionen zum Schutz von DMA Ports wie dem Thunderbolt™3. Ab Windows 10 Version 1803 haben neue Intel-basierte Geräte einen standardmäßig aktivierten Kernel Schutz gegen DMA Angriffe über die Thunderbolt™3 Schnittstellen. Dieser Kernel DMA Schutz ist nur für neue Systeme ab der Windows 10 Version 1803 verfügbar, da er eine Änderung in der System Firmware und/oder BIOS erfordert.

Sie können die System Information Desktop Anwendung (MSINFO32) nutzen, um zu prüfen, ob Ihr Gerät den DMA Schutz im Kernel aktiviert hat:

MSINFO32 — DMA Schutz

Wenn der DMA Schutz im Kernel nicht aktiv ist, folgen Sie den folgenden Schritten, um Thunderbolt™3 aktivierte Ports zu schützen:

- BIOS Passwort setzten

- Intel Thunderbold Sicherheit muss auf Benutzer Autorisierung in den BIOS Einstellungen gesetzt sein

- Zusätzliche DMA Sicherheit kann durch die Verteilung von Richtlinien (ab Windows 10 Version 1607) hinzugefügt werden:

- MDM: DataProtection/AllowDirectMemoryAccess Richtlinie

- Gruppen-Richtlinie: Neue DMA-Geräte deaktivieren, wenn dieser Computer gesperrt ist (Diese Einstellung ist in der Standardeinstellung nicht konfiguriert)

Für Thunderbold V1 und v2 (DisplayPort Schnittstelle), lesen Sie den “Thunderbolt Mitigation” Absatz in KB 2516445. Für SBP‑2 und 1394 (auch bekannt als Firewire), lesen Sie den “SBP‑2 Mitigation” Absatz in KB 2516445.

Angriff Gegenmaßnahmen

Dieser Abschnitt behandelt Gegenmaßnahmen für spezielle Angriffstypen.

Bootkits und Rootkits

Ein Angreifer mit physischem Zugang kann versuchen ein Bootkit oder Rootkit-ähnliches Stück Software in die Boot-Kette zu installieren, um damit zu versuchen die BitLocker Schlüssel zu stehlen. Der TPM sollte diese Installation mit PCR Messwerten erkennen und den BitLocker Schlüssel nicht freigeben. Dies ist die Voreinstellung.

Ein BIOS Passwort ist für eine tiefgehende Verteidigung empfohlen, falls ein BIOS seine Einstellungen offenbart und damit das BitLocker Sicherheitsversprechen geschwächt wird. Intel Boot Guard und AMD Hardware Verified Boot unterstützen stärkere Implementierungen von Secure Boot, das zusätzliche Wiederstandfähigkeit gegen Malware und physische Angriffe bietet. Intel Boot Guard und AMD Hardware Verified Boot sind Teil der Plattform Boot Verifikation Standards für hochsichere Windows 10 Geräte.

Brute-Force Attacken gehen die PIN

Erfordern TPM + PIN zum Schutz vor übermäßiger Nutzung (Anti-Hammering).

DMA Attacken

Lesen Sie Schutz für Thunderbold und andere DMA Ports weiter oben in diesem Artikel.

Auslagerungsdatei, Absturzspeicherauszug (Crash Dump) und Ruhezustandsdatei (Hyberfil.sys) Angriffe

Diese Dateien sind auf einem verschlüsselten Laufwerk standardmäßig geschützt, sobald BitLocker auf dem Betriebssystemlaufwerk aktiviert wird. Es blockiert auch automatische oder manuelle Versuche die Auslagerungsdatei zu verschieben.

Speicherwiederherstellung

Aktivieren Sie Secure Boot und setzen Sie ein Passwort um BIOS Konfigurationen zu ändern. Kunden, die sich gegen diese fortgeschrittenen Angriffe schützen möchten, konfigurieren einen TPM + PIN Protector, deaktivieren den Standby/Energiesparmodus und nutzen die Funktionen “Herunterfahren” oder “Ruhezustand” bevor ein Gerät die Kontrolle eines autorisierten Benutzers verlässt.

Angreifer Gegenmaßnahmen

Dieser Abschnitt behandelt die Risikominderung für verschiedene Typen von Angreifern.

Angreifer ohne viel Fachwissen oder mit limitiertem physischem Zugang

Der physische Zugang kann durch den Formfaktor limitiert sein, der interne Busse oder den Speicher nicht exponiert. Zum Beispiel wenn keine externen DMA-fähigen Ports, sowie keine exponierten Schrauben zum Öffnen des Gehäuses vorhanden sind und der Hauptspeicher auf das Motherboard gelötet ist. Dieser Gelegenheitsangreifer nutzt keine zerstörerische oder ausgeklügelte Forensische Hardware/Software.

Risikoabschwächung:

- Pre-Boot Authentisierung auf Nur-TPM (die Voreinstellung) setzten

Angreifer mit Fachwissen und langfristigem physischem Zugriff

Zielgerichteter Angriff mit viel Zeit; dieser Angreifer wird das Gehäuse öffnen, wird löten und wird ausgeklügelte Hardware oder Software einsetzen.

Risikoabschwächung:

- Pre-Boot Authentisierung auf TPM mit PIN Protector setzen (mit einem anspruchsvollen alphanumerischen PIN, um den Schutz vor übermäßiger Nutzung [Anti-Hammering] zu unterstützen).

— UND – - Deaktivierung des Standby/Energiesparmodus sowie Nutzung der Funktionen Herunterfahren oder Ruhezustand des Gerätes bevor es die Kontrolle des autorisierten Benutzers verlässt. Dies kann durch Gruppen-Richtlinien gesetzt werden:

- Computerkonfiguration|Administrative Vorlagen|Windows-Komponenten |Datei-Explorer|Ruhezustand im Menü “Energieoptionen anzeigen“

- Computerkonfiguration|Administrative Vorlagen|System|Energieverwaltung|Standbymoduseinstellungen|Standbyzustände (S1-S3) zulassen (Netzbetrieb)

- Computerkonfiguration|Administrative Vorlagen|System| Energieverwaltung| Standbymoduseinstellungen | Standbyzustände (S1-S3) zulassen (Akkubetrieb)

Diese Einstellungen sind in der Voreinstellung nicht konfiguriert.

Für einige Systeme erfordert das Umgehen der Nur-TPM Konfiguration das Öffnen des Gehäuses und eventuell löten, jedoch kann dies möglicherweise zu einem zumutbaren Preis durchgeführt werden. Die Umgehung von TPM mit einer PIN würde viel mehr kosten und erfordert ein systematisches Ausprobieren möglicher PINs. Mit einer anspruchsvollen erweiterten PIN wird dies nahezu unmöglich. Die Gruppen-Richtlinien Einstellung für Erweiterte PIN lautet:

Computerkonfiguration|Administrative Vorlagen|Windows-Komponenten|BitLocker-Laufwerksverschlüsselung|Betriebssystemlaufwerke|Erweiterte PIN für Systemstart zulassen

Diese Einstellungen sind in der Voreinstellung nicht konfiguriert.

Für sichere administrative Workstations empfiehlt Microsoft TPM mit PIN Protector und die Deaktivierung des Standby/Energiesparmodus sowie das Herunterfahren oder den Ruhezustand der Geräte.

[…] Empfehlungen des Microsoft Maßnahmenkataloges vom September 2018 decken sich mit dem neuen FPGA-Angriff namens TPM-Sniffing. Diese […]